4.ARP网关保护功能

1.配置ARP网关保护功能

1.1 ARP网关保护功能简介

1.2 配置ARP网关保护功能

操作

命令

说明

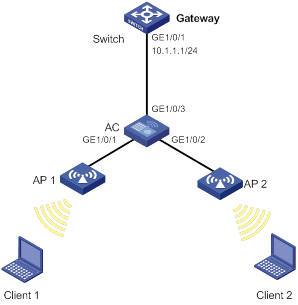

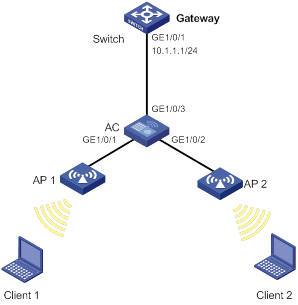

1.3 ARP网关保护功能配置举例

1. 组网需求

2. 组网图

3. 配置步骤

最后更新于

最后更新于

<AC> system-view

[AC] interface gigabitethernet 1/0/1

[AC-GigabitEthernet1/0/1] arp filter source 10.1.1.1

[AC-GigabitEthernet1/0/1] quit

[AC] interface gigabitethernet 1/0/2

[AC-GigabitEthernet1/0/2] arp filter source 10.1.1.1