DHCP Snooping典型配置举例

DHCP信任端口

DHCP Snooping典型配置

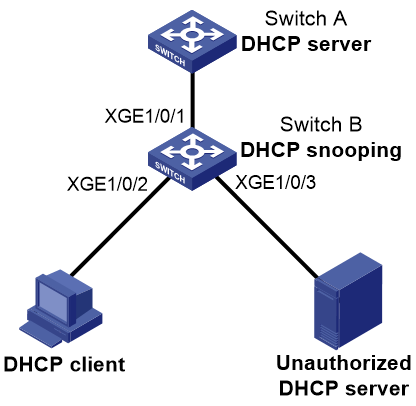

1.全局开启DHCP Snooping配置举例

1.1组网需求

1.2 组网图

1.3. 配置步骤

1.4. 验证配置

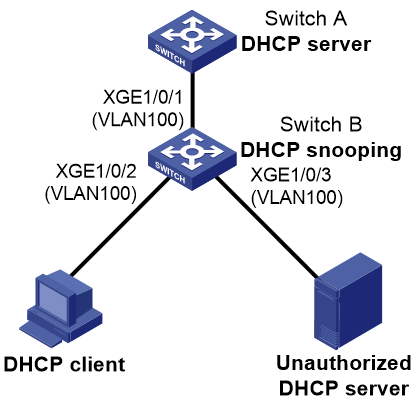

2. 按VLAN开启DHCP Snooping配置举例

1. 组网需求

2. 组网图

3. 配置步骤

4. 验证配置

最后更新于